L'OSI detecta un phishing que suplanta el Ministeri de Sanitat sobre restriccions de COVID-19

L'Oficina de Seguretat de l'Internauta (OSI) ha detectat aquesta setmana una nova campanya fraudulenta de correus electrònics (phishing) que suplanten el Ministeri de Sanitat, Consum i Benestar Social.

El missatge de phising argumenta que hi ha un possible bloqueig d'una ciutat a causa de l'COVID-19 i per comprovar-ho has de descarregar un fitxer. No obstant això, segons inform l'OSI i es fa clic sobre l'enllaç, es descarrega un arxiu amb codi maliciós que a l'executar-infectarà el dispositiu.

Si has descarregat i executat l'arxiu maliciós, segons informa l'OSI és possible que el teu dispositiu s'hagi infectat. Per protegir el teu equip has de escanejar amb un antivirus actualitzat o seguir els passos que trobaràs a la secció desinfecció de dispositius. Si necessites suport o assistència per a l'eliminació de malware, INCIBE t'ofereix el seu servei de resposta i suport davant incidents de seguretat .

Si no has executat l'arxiu descarregat, possiblement el dispositiu no s'haurà infectat. L'única cosa que has de fer és eliminar l'arxiu que trobaràs a la carpeta de descàrregues. També hauràs d'enviar a la paperera el correu que has rebut.

En cas de dubte sobre la legitimitat de l'correu, no premis sobre cap enllaç i posa't en contacte amb l'empresa, servei o entitat que suposadament t'ha enviat el correu, sempre a través dels seus canals oficials d'atenció a client / usuari.

S'ha detectat una campanya de correus electrònics suplantant el Ministeri de Sanitat, Consum i Benestar Social que conté un enllaç que, a l'prémer sobre ell, descàrrega malware en el dispositiu. El correu identificat s'identifica amb l'assumpte: 'Comunicació Urgent - COVID-19. - [id xxxxxx] 'per captar l'atenció de l'usuari, ja que tot el relacionat amb COVID-19 és un tema d'interès per a qualsevol ciutadà. No es descarta que hi hagi altres correus amb assumptes diferents, però amb el mateix objectiu: incitar a l'usuari a descarregar un fitxer sota algun pretext del seu interès utilitzant per a això tècniques d'enginyeria social.

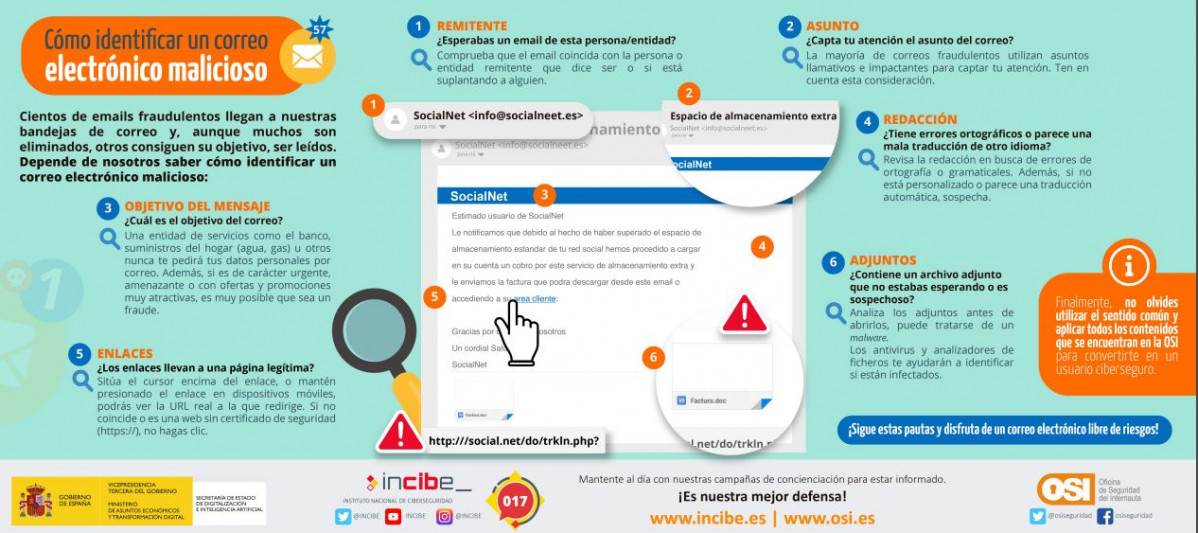

El missatge es caracteritza per:

1.- Contenir una imatge d'un mapa que simula representar el imparteixo de la pandèmia a Espanya.

2.- Per donar credibilitat a l'missatge, mostra la URL de la Moncloa, encara que no sigui un enllaç clicable.

3.- El text que apareix és possible que aquest traduït d'un altre idioma pel fet que conté diversos errors gramaticals.

4.- Facilitar un enllaç cridaner que simula descarregar un document que suposadament conté informació rellevant per a l'usuari, però que a l'clicar sobre ell, redirigeixen a el domini que allotja i descarrega el malware.

5.- Incloure dates d'emissió que són molt pròximes a el dia en què es rep el correu electrònic, o fins i tot de el mateix dia.

6.- Simular la direcció de l'remitent suplantat, usant els mateixos dominis de govern "gob.es". Encara hem de recordar que aquest camp és bastant senzill de falsificar.

Imatge de l'correu fraudulent.

Escriu el teu comentari